实验项目

基于DVWA的网络安全实验

实验目的

DVWA(Damn Vulnerable Web Application)是一个用来进行安全脆弱性鉴定的PHP/MySQL Web应用,旨在为安全专业人员测试自己的专业技能和工具提供合法的环境,帮助web开发者更好的理解web应用安全防范的过程。

本次实验,旨在用DVWA这个靶场工具,让我们更深刻地了解课程内容,对信息安全有一定的实际操作能力。

实验环境搭建

实验环境:centos7,docker

实验材料:dvwa。

dvwa基于docker的搭建十分简单,三行命令即可。

yum install docker-ce

sysyemctl start docker

docker run --rm -it -p 55349:80 vulnerables/web-dvwa

运行后,我们访问55349端口,可以看到dvwa已经成功运行。

开始实验

Command Injection

简介

Command Injection,即命令注入攻击,是指由于Web应用程序对用户提交的数据过滤不严格,导致黑客可以通过构造特殊命令字符串的方式,将数据提交至Web应用程序中,并利用该方式执行外部程序或系统命令实施攻击,非法获取数据或者网络资源等。在命令注入的漏洞中,最为常见的是PHP的命令注入。PHP命令注入攻击存在的主要原因是Web应用程序员在应用PHP语言中一些具有命令执行功能的函数时,对用户提交的数据内容没有进行严格的过滤就带入函数中执行而造成的。例如,当黑客提交的数据内容为向网站目录写入PHP文件时,就可以通过该命令注入攻击漏洞写入一个PHP后门文件,进而实施下一步渗透攻击。

测试级别:low

实验过程

题目要求enter a ipadress,很显然这是一个极其简单的命令注入问题。输入本地环回地址,有回显。

用逻辑符号联立一个linux命令,发现可以执行。

拿到linux账户密码,以待进一步进行提权操作。

成功,完成测试。

源代码分析

low

1 |

|

从源代码可以看出,post请求拿到ip后,并没有对ip进行过滤或进一步处理,而是直接调用shell_exec进行执行,于是导致了命令注入漏洞的产生。

流程图如下:

medium

源码如下:

1 |

|

分析源码,可以看出,str_replace对符号“;”,“&&”进行了过滤。但是符号“&”和“|”仍然可用。

high

源码如下:

1 |

|

可以看出,这次加强了过滤,$substitutions数组里每一个符号都被替换掉了。但符号“| ”后有一个空格,也就是说仍然可以用“|”实现,此时代表管道符。

测试截图:

impossible

代码如下:

1 |

|

目前没有找到绕过过滤的方法,但可以罗列一下它所做的安全保护策略:

- CSRF防护:checkToken函数保证每一次用户输入的token是同源的,防止跨站请求伪造。

- 命令注入防护:输入被严格分为了ip的四个部分,符号“.”作为分隔符

- stripslashes函数:去除反斜杠,防止转义

最后一张图总结命令注入各种连接符的用法:

File Upload

简介

文件上传漏洞是指由于程序员在对用户文件上传部分的控制不足或者处理缺陷,而导致的用户可以越过其本身权限向服务器上上传可执行的动态脚本文件。这里上传的文件可以是木马,病毒,恶意脚本或者WebShell等。这种攻击方式是最为直接和有效的,“文件上传”本身没有问题,有问题的是文件上传后,服务器怎么处理、解释文件。如果服务器的处理逻辑做的不够安全,则会导致严重的后果。

文件上传漏洞本身就是一个危害巨大的漏洞,WebShell更是将这种漏洞的利用无限扩大。大多数的上传漏洞被利用后攻击者都会留下WebShell以方便后续进入系统。攻击者在受影响系统放置或者插入WebShell后,可通过该WebShell更轻松,更隐蔽的在服务中为所欲为。

测试级别:low

实验过程

这是一道很容易的文件上传题,按照惯常套路,想办法把webshell上传到相应目录,然后再进行进一步提权。

我们先尝试写一个一句话木马,尝试上传。

1 | @eval($_POST['pass']); |

可以看到,没有任何过滤的成功上传了。

尝试访问hackable/upload目录下我们上传的webshell。

打开hackbar,向我们的webshell post相应信息,我们可以看到,我们输入的php代码被成功执行。

打开中国菜刀,连接我们的webshell。

可以看到成功连接上,并且可遍历相应目录。

源代码分析

low

1 |

|

可以看出,该页面文件上传并没有对文件类型做任何的过滤,上传成功后,也并没有对文件名进行哈希后重命名,所以造成了一个很简单的文件上传漏洞.

流程图如下:

medium

1 |

|

我们可以看出,中等等级的首先对文件的mime类型进行了限制,只允许image/jpg格式的被上传。其次对文件大小也做了相应的限制,限制在100000字节以内。

思路:burpsuite抓包,上传一句话木马,把mime类型改为image/jpg

high

1 |

|

high等级的文件上传,进一步的限制了文件类型,采用strtolower函数拿到文件的拓展名,采用了白名单机制,只允许jpg、png、jpeg格式的文件上传。

其中(($uploaded_ext = substr( $uploaded_name, strrpos( $uploaded_name, ‘.’

) + 1);

一句保证取到的拓展名是真实文件名,防止构造xx.jpg.php这样的文件名绕过。

思路:burpsuite抓包,00截断。

impossible

源代码如下:

1 |

|

在impossible难度下,可以看出,除了mime类型过滤,后缀名过滤外,还对文件名进行了md5加密处理重命名。

getimagesize( $uploaded_tmp)用于判断是否为真正的图片。

最后再用GD库洗掉图片内嵌的恶意代码。

imagecreatefromjpeg($uploaded_tmp);

可以看出,impossible难度下的文件上传过滤做得特别的完善,理论上不存在漏洞。

JavaScript Attacks

简介

JavaScript是一种直译式脚本语言,是一种动态类型、弱类型、基于原型的语言,内置支持类型。它的解释器被称为JavaScript引擎,为浏览器的一部分,广泛用于客户端的脚本语言,最早是在HTML(标准通用标记语言下的一个应用)网页上使用,用来给HTML网页增加动态功能。

但同时Js也会引发不少安全问题,如XSS等,都是比较常见的前端安全问题。

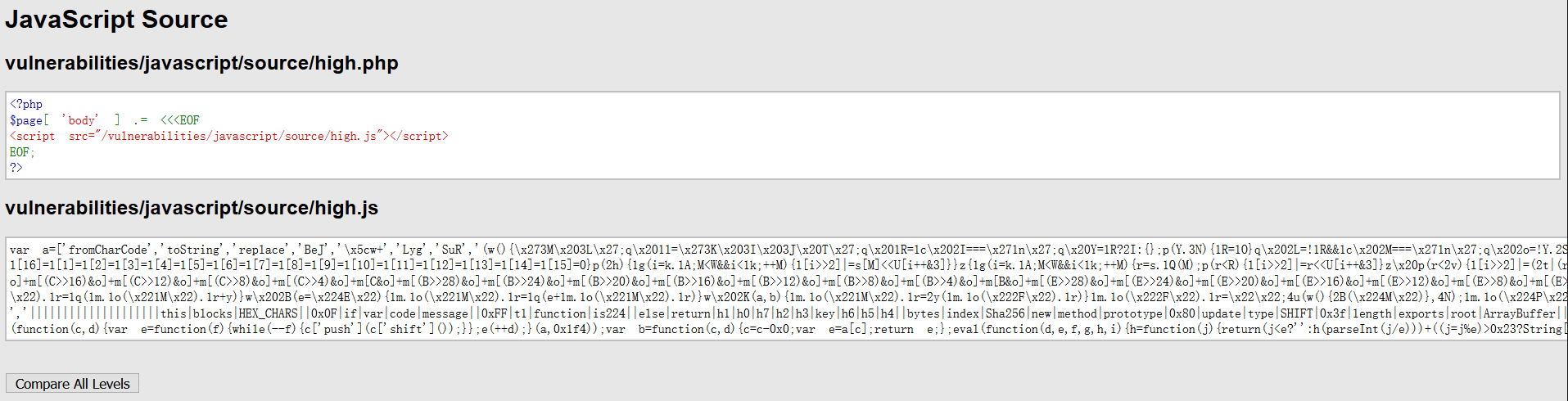

测试级别:high

实验过程

按照题目要求输入success,显示invalid token。可以推测,在post phrase的同时,后端还会对token进行验证,我们要做的是找到这个token。

查看源码,可以看出,该源码是被uglify过的,google一下js反混淆的网站,deobfuscate后的代码如下:

1 | (function() { |

乍一看比较没有思路,我们直接定位到后面几行代码,我们看到,有三个验证token的函数,分别是tokenpart1、tokenpart2、tokenpart3.

我们可以看出,tokenpart2被延时了300ms执行,然后在点击click的时候 tokenpart3被执行,最后再执行tokenpart1,很明显token的几个部分的顺序被调乱了。

我们打开控制台,先执行token_part_1(“ABCD”,44);再执行token_part_2(“XX”),最后输入success,点击click执行token_part_3,发现仍然显示invallid token,我们再仔细审查代码,发现在token_part_1的时候就调用了

1 | document.getElementById("token").value = do_something(document.getElementById("phrase").value) |

所以应在执行它之前先输入success,尝试了一下,成功。

再审查源码,在token_part_1函数内对输入的参数都没有任何的处理,所以,不一定是token_part_1(“ABCD”,44);也可以是token_part_1(“任意字符串”,任意数字);而token_part_2里token与输入的e有关。测试了一下,发现成功。

流程图如下:

源代码分析

low

1 | ... |

源代码花里胡哨,显得很多,其实不过是前端实现了md5算法。

关键部分代码如上,token由generate_token函数生成,对“success”进行rot13加密后再md5加密。

只需输入phrase后调用generate_token()即可。

medium

1 | function do_something(e) { |

token由do_elsesomething函数生成,而该函数内调用了do_something函数。

输入success,然后在控制台内调用do_elsesomething(“XX”),再submit即可

impossible

直接不让人输了,这个最强大。。。

Brute Force

简介

基于密码加密的暴力破解法。试验所有可能的口令组合来破解口令。即通过穷举的方法来破解,将口令进行逐个推算或辅以字典来缩小口令范围,直到找出真正的口令的一种口令分析方法。暴力攻击的方法往往是不可行的,由于时间和设备的约束。暴力破解理论上能破解所有的文本口令,但时间和性能开销随字符集规模和长度的变化非常大。暴力攻击的猜测次序是由字母表来决定的。举例来说,一个攻击者对于3个字符的口令,使用小写字母表,那么他的猜测就会从”aaa”开始,以”zzz”结束。但是,由于不同的攻击者选择增量的从左边开始还是从右边开始的不用,比如一些人采用右边增量,则猜测次序为”aaa,aab,aac” ,而另一些人选择从左边增量,则猜测次序为”aaa,baa,caa”,而这对于口令破解的时间有着巨大影响。

测试级别:low

实验过程

浏览器配置代理,burpsuite监听8080端口。

在表单提交任意内容,点击login,我们在burp里可以看到,成功抓包。

点击send to intruder,进行爆破前配置。

清除预置变量,将username和password设置为变量,选择cluster bomb模式(username列表和password列表排列组合)。

分别加载我们提前准备好的账号和密码的社工字典(burp内置字典也可)

start burp,爆破完成后在200的相应内找到length不一样的request,所以账号应该是admin,密码为password。

尝试登录,发现成功。

源代码分析

low

审计一下源代码,如下:

1 |

|

可以看到,账号和密码的提交方式为GET,提交后对密码进行md5加密(数据库中存储的密码也是md5加密过的)。构造sql查询语句,然后返回登录成功与否的信息。可以看到,对用户的输入没有任何的过滤,并且也没有爆破的限制。

medium

源代码如下:

1 |

|

medium采用 mysqli_real_escape_string 函数防止sql注入,又使用sleep函数限制爆破速度。但仍然可以burpsuite一把梭。

high

接下来我们再测试一下high难度的爆破。

审查源代码,关键部分在这儿:

1 |  |

网页产生了一个防跨站请求伪造token,所以我们每一次爆破都要先拿到token,才能通过checkToken函数的验证。

burpsuite抓包,send to intruder,然后打上变量。

这里选择pitchfork模式。payload1为待爆破的密码,照常选择simple list即可。payload2为token,这里选择recursive grep,是用正则表达式的方法每次取csrf token。

options里面grep匹配response里token的前后文,这里注意follow 热directions 要勾选always,因为这里的登录框在登陆后有一个302跳转,否则无法拿到登录状态的真正报文。

initial payload里填入一个token,start attack。

可以看到爆破成功。

流程图如下:

impossible

源码如下:

1 |

|

不仅防止了csrf,而且直接限制了登录试错次数,可以说比较完善了。